La sécurité des mots de passe est depuis longtemps un problème pour les entreprises et leurs normes de cybersécurité. Les mots de passe de compte sont souvent le maillon le plus faible de la position de sécurité globale de nombreuses organisations.

De nombreuses entreprises utilisent les règles de mot de passe standard de Microsoft depuis des décennies. Bien que ceux-ci puissent être personnalisés, les entreprises acceptent souvent les valeurs par défaut de l'organisation.

La politique de mot de passe par défaut de Windows est un bon début, mais y a-t-il des problèmes de sécurité associés? Jetons un coup d'œil aux recommandations actuelles des principales autorités de cybersécurité et voyons comment elles se mesurent à la politique de mot de passe par défaut de Windows.

Sommaire

Paramètres de stratégie de mot de passe par défaut de Windows

Aujourd'hui, de nombreux environnements d'entreprise, sinon la plupart, utilisent Microsoft Active Directory comme solution de gestion des identités et des accès d'entreprise. Active Directory a servi les organisations à ce titre pendant des décennies.

L'une des fonctionnalités intégrées offertes par les services de domaine Microsoft Active Directory (ADDS) est la capacité intégrée d'offrir politique de mot de passe pour une organisation.

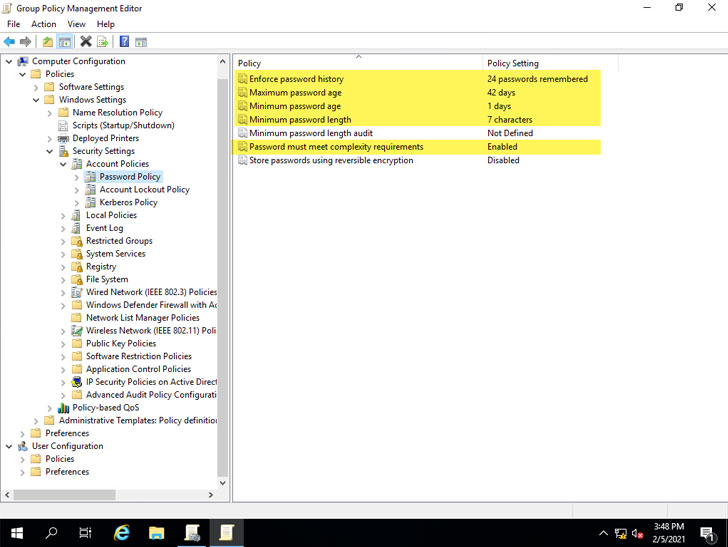

Qu'est-ce qu'un politique de mot de passe? Une stratégie de mot de passe contient l'ensemble des propriétés de mot de passe requises que les utilisateurs finaux doivent respecter lors du choix d'un mot de passe de compte. Vous trouverez ci-dessous la configuration de la stratégie de mot de passe de la stratégie de domaine par défaut Active Directory avec des valeurs typiques que de nombreuses organisations peuvent utiliser.

Un contrôleur de domaine Windows Server 2019 récemment promu Stratégie de groupe de domaine par défaut affiche les paramètres de stratégie de mot de passe par défaut.

|

| Les paramètres par défaut des stratégies de mot de passe Windows sont définis dans la stratégie de groupe de domaine par défaut |

Comme vous pouvez le voir, des paramètres de stratégie spécifiques sont configurés pour vous par défaut. Ceux-ci inclus:

- Appliquer l'historique des mots de passe – 24 mots de passe mémorisés

- Âge maximum du mot de passe – 42 jours

- Âge minimum du mot de passe – Un jour

- Longueur minimale du mot de passe – 7 caractères

- Le mot de passe doit répondre aux exigences de complexité – Activé

- Enregistrer les mots de passe à l'aide du cryptage réversible – Handicapé

Comment ces normes s'alignent-elles sur les recommandations actuelles des principales autorités de cybersécurité concernant les recommandations de mots de passe?

Les paramètres des règles de mot de passe par défaut de Windows ne sont-ils pas sécurisés?

Il y a eu des changements et des recommandations fortes ces dernières années concernant la sécurité des mots de passe qui représentent un changement dans les recommandations de sécurité des mots de passe. Les experts en cybersécurité industrielle soulignent la nécessité de vérifier les mots de passe par rapport aux listes de mots de passe faibles connus (dictionnaires) et se concentrent moins sur les politiques d'expiration des mots de passe qui font depuis longtemps partie de la politique de mot de passe de l'entreprise.

Le Institut national des normes et de la technologie (NIST) a publié la publication spéciale NIST 800-63B (Digital Identity Guidelines – Authentication and Lifecycle Management).

Dans la section 5.1.1, « Secrets mémorisés '', ils notent ce guide spécifique pour comparer les mots de passe avec les mots de passe connus d'un dictionnaire ou d'une liste de violations:

"Lors du traitement des demandes d'établissement et de modification de secrets stockés, les vérificateurs DOIVENT comparer les secrets potentiels avec une liste qui contient des valeurs connues pour être fréquemment utilisées, attendues ou compromises. Par exemple, la liste DOIT inclure, mais sans s'y limiter :

- Mot de passe récupéré du corpus de violation précédent.

- Mot du dictionnaire.

- Caractères répétés ou séquentiels (par exemple, & # 39; Aaaaaa & # 39;, & # 39; 1234abcd & # 39;).

- Mots spécifiques au contexte, tels que le nom du service, le nom d'utilisateur et les dérivés

- Par conséquent. "

Une autre partie du guide NIST sur les changements de mot de passe obligatoires à intervalles réguliers:

"Les authentificateurs NE DEVRAIENT PAS exiger que des secrets arbitraires soient modifiés de manière arbitraire (par exemple à intervalles réguliers). Cependant, les confirmateurs DOIVENT forcer un changement s'il y a une preuve de compromis par l'authentificateur."

Le guide NIST des modifications périodiques des mots de passe est désormais passivement recommandé par Microsoft. Dans la ligne de base de sécurité (DRAFT) pour Windows 10 v1903 et Windows Server v1903, Microsoft note ce qui suit concernant les changements de mot de passe périodiques:

Des recherches scientifiques récentes remettent en question la valeur de nombreuses pratiques de sécurité des mots de passe de longue date, telles que les directives d'expiration des mots de passe, et pointent plutôt vers de meilleures options telles que l'application de listes de mots de passe bloqués (un bon exemple est la protection par mot de passe Azure AD) et plus. nous recommandons ces options, elles ne peuvent pas être exprimées ou appliquées par nos lignes de base de configuration de sécurité recommandées, qui reposent sur les paramètres de stratégie de groupe intégrés de Windows et ne peuvent pas inclure de valeurs spécifiques au client. "

Le guide de Microsoft aide à signaler une erreur avec les fonctionnalités de stratégie de groupe Active Directory intégrées. Il n'existe aucun moyen intégré pour appliquer facilement les mots de passe interdits. Alors que Microsoft documente le processus d'enregistrement d'un filtre de mot de passe .dll dans l'assistant ici, les organisations doivent écrire leur propre filtre de mot de passe personnalisé .dlls. Ce processus peut apporter son propre ensemble de défis.

Lorsque vous examinez les autres paramètres de mot de passe de stratégie de groupe par défaut qui sont activés, la longueur du mot de passe est d'au moins 7 caractères en dessous de ce qui est noté par de nombreuses méthodes de cybersécurité et recommandations des principales autorités.

Notez la longueur de mot de passe minimale spécifique de la stratégie de mot de passe spécifique et s'ils recommandent de comparer les mots de passe avec un glossaire.

- Institut SANS (administrateurs) – 12 caractères, dictionnaire

- NIST – 8 caractères, dictionnaire

- NCSC – dictionnaire

- Microsoft Technet – 14 caractères

- Recherche Microsoft – 8 caractères, dictionnaire

Comment les organisations peuvent-elles facilement réviser les politiques de mot de passe actuelles dans leur environnement et s'assurer qu'elles respectent les procédures de sécurité de mot de passe recommandées? Comment les listes de mots de passe interdits peuvent-elles être facilement implémentées dans les environnements Active Directory sans cette fonctionnalité intégrée?

Auditeur de mot de passe Specops et politique de mot de passe

Specops Password Auditor (gratuit) et Specops Password Policy de Specops Software fournissent des outils extrêmement robustes qui peuvent aider les organisations à réviser les politiques de mot de passe actuelles et à mettre en œuvre rapidement une protection par mot de passe et des dictionnaires personnalisés.

Les organisations peuvent implémenter cette fonctionnalité sans avoir à programmer et développer un filtre de mot de passe personnalisé. Dll.

Specops Password Auditor vous offre un moyen simple d'identifier rapidement le risque de sécurité par mot de passe dans votre environnement. En particulier, cela inclut les comptes avec des mots de passe vides, les mots de passe définis pour ne pas expirer, les mots de passe brisés, les comptes d'administrateur obsolètes et bien d'autres. L'une des fonctionnalités qu'il offre est la possibilité de réviser vos politiques de mot de passe.

Ci-dessous, le vérificateur de mots de passe Specops vous permet de réviser rapidement et facilement vos directives de mot de passe de domaine actuelles et de les comparer aux principales recommandations de politique de mot de passe standard de l'industrie.

| Comparaison de la stratégie de domaine Active Directory avec les recommandations de mots de passe des meilleures pratiques du secteur |

Vous pouvez examiner de plus près chaque recommandation et voir quelles exigences spécifiques ne sont pas satisfaites par votre stratégie de mot de passe Active Directory actuelle.

| Afficher les paramètres de règle de mot de passe par rapport aux meilleures pratiques spécifiques du secteur |

En plus de la visibilité et des fonctionnalités offertes par Specops Password Auditor, Specops Password Policy fournit un moyen simple d'implémenter des listes de mots de passe interdits dans votre environnement Active Directory. Il va également plus loin en vous permettant de mettre en œuvre une protection par mot de passe cassé.

| Les règles de mot de passe de Specop ont violé la protection par mot de passe |

Vous pouvez également forcer les utilisateurs à modifier leur mot de passe si leur mot de passe est rompu.

| Forcer le changement de mot de passe si le mot de passe d'un utilisateur final est rompu |

La fonctionnalité de liste de mots de passe cassés et exclus offerts par la politique de mot de passe de Specop étend la politique de mot de passe par défaut de Windows. Par conséquent, les organisations ont une politique de mot de passe beaucoup plus robuste et sécurisée pour leur environnement.

Emballage

La sécurité par mot de passe est cruciale pour une sécurité globale efficace des données critiques pour l'entreprise. Les pirates utilisent souvent les informations d'identification comme un moyen facile d'accéder à votre infrastructure informatique.

Les services de domaine Microsoft Active Directory (ADDS) sont une solution largement utilisée dans la plupart des environnements de gestion des identités d'entreprise et des accès. Il gère également l'application de la politique de mot de passe pour beaucoup.

La stratégie de mot de passe par défaut de Windows telle que configurée et appliquée par Active Directory est insuffisante dans de nombreux domaines. En particulier, il n'a pas la capacité intégrée de vérifier les mots de passe par rapport aux glossaires personnalisés ou aux listes de mots de passe endommagés.

Specops Password Auditor et Password Policy aident les entreprises à obtenir rapidement une visibilité sur les risques liés aux mots de passe dans l'environnement et à ajouter facilement des mots de passe interdits et une protection de liste de mots de passe brisés.

Téléchargez Specops Password Auditor.

Commentaires

Laisser un commentaire