Meilleures pratiques de Microsoft PKI – Security Boulevard – Un serveur de qualité

[bzkshopping keyword= »Minecraft » count= »8″ template= »grid »]

Une infrastructure à clé publique (PKI) est une solution de sécurité réseau 802.1x qui utilise la cryptographie à clé publique-privée pour authentifier les utilisateurs pour les ressources en ligne. PKI peut être configuré pour s'authentifier pour le Wi-Fi, les applications Web, le VPN, la connexion au bureau et bien plus encore.

Cependant, la configuration d'une PKI peut être une tâche laborieuse selon le type de PKI que vous choisissez. Voici quelques bonnes étapes pour les environnements Microsoft lors de la mise en œuvre d'une PKI:

Sommaire

N'utilisez pas AD CS pour PKI

Les administrateurs AD peuvent utiliser les services de certificats Active Directory (AD CS), un rôle de serveur Microsoft qui permet aux administrateurs de créer une PKI et de déployer des certificats. Un avantage majeur est que AD CS peut se connecter à AD et enregistrer des utilisateurs pour des certificats avec leurs informations d'identification dans AD. Bien que cela puisse sembler un choix logique pour les administrateurs Microsoft, ce n'est généralement pas une bonne idée d'utiliser AD CS.

Tout d'abord, AD CS a été conçu pour Active Directory (AD), qui nécessite un serveur local pour fonctionner. Cela crée un mauvais précédent pour les organisations qui visent à migrer leurs réseaux complètement dans le cloud. La meilleure implémentation d'AD CS en 2020 nécessite que les administrateurs continuent à utiliser leur ancien système et créent un réseau hybride avec certaines fonctionnalités cloud.

Une PKI avec AD CS est également l'une des solutions les plus coûteuses car elle nécessite une équipe d'experts PKI formés et dédiés à l'administration PKI et au coût élevé de mise en œuvre. Les organisations doivent payer pour la mise en œuvre du matériel et des logiciels, les frais de licence, l'infrastructure, toute compensation et bien plus encore. Avec une PKI locale, les administrateurs finiront par payer plus pour une solution qui prend des mois à mettre en œuvre.

Choisissez une solution PKI gérée

Rien de tout cela n'est nécessaire avec un service PKI géré, qui peut être mis en place en quelques heures et coûte une fraction du coût des PKI locales. La charge de travail impliquée dans la construction des PKI est éloignée des administrateurs informatiques. Les entreprises n'ont besoin que d'un gestionnaire PKI à temps partiel et aucun groupe d'experts coûteux n'est requis.

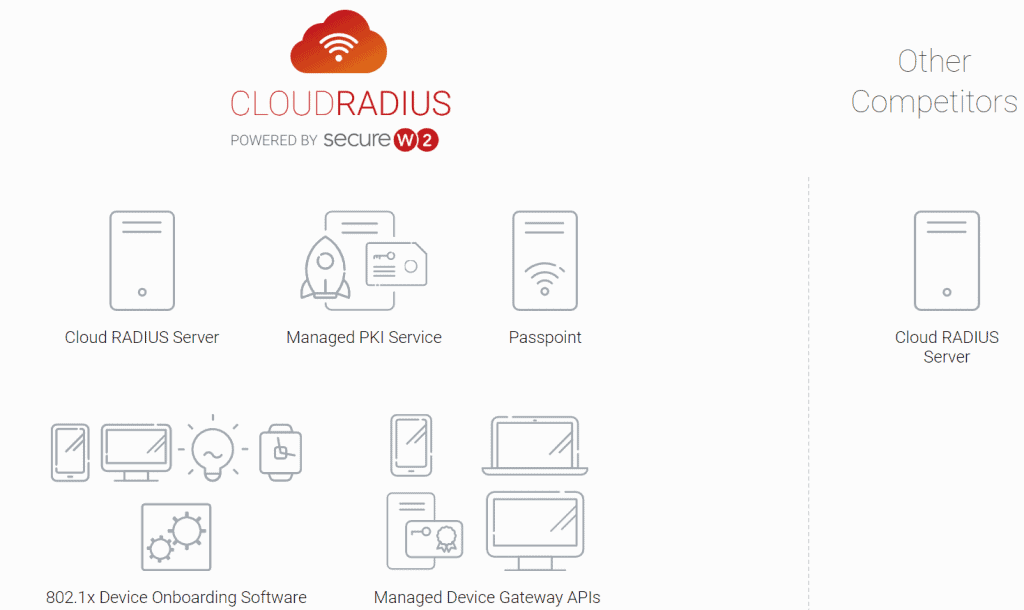

Managed PKI basé sur le cloud de SecureW2 est la meilleure option car il s'agit d'une solution PKI clé en main qui ne nécessite aucune mise à niveau du chariot élévateur et peut être activée en moins d'une heure.

Utilisez l'authentification 802.1X EAP-TLS

802.1X est un protocole réseau qui authentifie les utilisateurs et est essentiel pour un accès réseau sécurisé. Ce qui rend 802.1X si unique, c'est qu'il utilise un serveur RADIUS, qui vérifie les informations de l'utilisateur pour déterminer s'il est un membre actif et à quoi il a accès.

Cependant, tous les protocoles 802.1X n'étaient pas identiques. Évitez d'utiliser des protocoles basés sur la connexion tels que EAP-TTLS / PAP ou PEAP-MSCHAPv2, car les deux peuvent être exploités par des cyberattaques. En outre, les informations d'identification ne constituent pas une forme d'authentification sécurisée car elles sont souvent partagées ou volées. En fait, la plupart des cyberattaques se produisent avec des informations d'identification volées.

La meilleure pratique de sécurité PKI consiste à authentifier les utilisateurs avec une authentification EAP-TLS basée sur des certificats. Les administrateurs peuvent utiliser des certificats pour authentifier les utilisateurs au lieu d'un mot de passe. EAP-TLS élimine le vol d'informations d'identification par liaison radio, même si un certificat est perdu, il est pratiquement impénétrable et un administrateur peut facilement le révoquer afin que le certificat n'ait pas accès au réseau.

Lors de l'authentification EAP-TLS, le serveur RADIUS vérifie la liste de révocation de certificats (CRL), une liste qui contient chaque certificat révoqué. Sans CRL, le serveur RADIUS ne sait pas quels certificats ont été révoqués et peut accorder l'accès à un utilisateur non autorisé.

Une CRL correctement configurée peut s'exécuter avec peu d'interaction de l'administrateur. Cependant, cela dépend du fait que les administrateurs se souviennent de révoquer les certificats, ce qui peut ne pas toujours se produire, ce qui crée un risque de sécurité. Heureusement, SecureW2 a amélioré RADIUS avec des fonctionnalités pour résoudre ce problème.

Configurer un serveur Cloud RADIUS

CloudRADIUS de SecureW2 est une solution RADIUS améliorée car elle est alimentée par un moteur de stratégie dynamique et permet l'authentification 802.1X EAP-TLS.

L'authentification EAP-TLS standard implique le stockage des attributs utilisateur sur un certificat afin que RADIUS puisse vérifier l'utilisateur et appliquer des stratégies sur-le-champ. Cependant, les certificats sont statiques, ce qui signifie qu'ils ne peuvent pas être modifiés après leur création. Cela crée un problème car, si les autorisations d'un utilisateur changent, un administrateur doit révoquer manuellement le certificat, en créer un nouveau, le signer avec l'autorité de certification et le gérer pour l'utilisateur.

CloudRADIUS de SecureW2 utilise notre moteur de stratégie dynamique propriétaire qui peut référencer directement n'importe quel fournisseur d'identité cloud, y compris Microsoft Azure. CloudRADIUS peut se référer directement à une entrée de répertoire et vérifier si l'appareil est autorisé et toute information supplémentaire liée à l'entrée.

Avec un moteur de stratégie dynamique, les attributs utilisateur n'ont pas besoin d'être stockés sur le certificat. Au lieu de parcourir le cycle de vie complet du certificat plusieurs fois simplement parce que la politique d'un utilisateur a changé, les administrateurs peuvent à la place modifier les attributs utilisateur avec notre interface graphique conviviale. CloudRADIUS peut exécuter des décisions de politique au niveau de l'exécution, et les modifications prennent effet immédiatement, au lieu de 24 heures.

Activer MFA

L'authentification multifacteur (MFA) améliore considérablement la sécurité du réseau car elle nécessite plus d'une forme d'identité pour l'authentification. Les trois facteurs de l'AMF sont: quelque chose que vous savez, quelque chose que vous avez et quelque chose que vous êtes.

Mais tout comme 802.1X, le niveau de sécurité dépend de la façon dont les réseaux implémentent MFA. Les organisations qui utilisent les informations d'identification comme l'un des facteurs continueront de souffrir de vulnérabilités de sécurité causées par l'authentification basée sur l'authentification.

Encore une fois, la clé utilise des certificats numériques comme forme d'identification. Les certificats peuvent être verrouillés sur les périphériques réseau et connecter automatiquement les périphériques au réseau pendant toute la durée de vie du certificat.

Utilisez les autorités de certification d'entreprise au lieu des autorités de certification autonomes

Une meilleure pratique de sécurité courante consiste à configurer une autorité de certification autonome, qui ne doit pas nécessairement être sur le domaine. Les administrateurs réseau peuvent utiliser des autorités de certification autonomes comme autorités de certification racine et émettre des certificats aux autorités de certification intermédiaires, qui émettent ensuite des certificats aux utilisateurs.

Comme il n'est pas nécessaire de se trouver sur le domaine, les autorités de certification autonomes peuvent être verrouillées dans une pièce sécurisée et déconnectées pendant de longues périodes, puis se reconnecter pour émettre de nouveaux certificats.

La méthode Offline CA est connue pour sa sécurité, mais elle est obsolète avec l'adoption des services cloud. Les autorités de certification d'entreprise en ligne peuvent offrir beaucoup plus d'avantages et égaler la sécurité des autorités de certification hors ligne. La clé est de configurer votre réseau pour mettre en œuvre des politiques de sécurité réseau, ce que le système autonome ne peut pas gérer.

Les autorités de certification autonomes ne sont pas en mesure d'automatiser des tâches monotones telles que l'inscription. Ils n'offrent pas non plus de modèles de certificats, ce qui signifie que chaque demande de certificat doit être effectuée manuellement et approuvée par un gestionnaire de l'autorité de certification, ce qui prend du temps.

L'autorité de certification d'entreprise est mieux adaptée aux environnements de certificat car elle prend en charge les modèles de certificat et peut automatiser certaines tâches telles que l'inscription et les demandes de certificat. Les administrateurs peuvent configurer des modèles et les ajouter à l'autorité de certification d'entreprise pour l'émission de certificats. L'archivage et la récupération des clés sont un autre avantage des autorités de certification d'entreprise; Si vous perdez une clé privée, elle peut être récupérée et gérée au lieu de risquer de tomber entre de mauvaises mains.

Authentification réseau sécurisée avec PKI pour SecureW2

La solution PKI gérée de SecureW2 facilite simplement la distribution et la gestion des certificats et est fournie avec notre Dynamic CloudRADIUS. En intégrant notre logiciel à votre infrastructure PKI actuelle ou en créant une nouvelle PKI avec nous, le déploiement de la sécurité basée sur les certificats sera sûr et facile à gérer. Nos services sont faciles à utiliser et à un prix abordable.

Le message Microsoft PKI Best Practices est apparu pour la première fois sur SecureW2.

*** Il s'agit d'un blog du réseau de blogs de sécurité SecureW2 rédigé par Sam Metzler. Lisez l'article original sur: https://www.securew2.com/blog/microsoft-pki-best-practices/

Commentaires

Laisser un commentaire