Le SoS Raffensperger de GA a donné des feuilles de route aux pirates pour infiltrer les machines un an avant les élections – Les meilleures astuces pour son serveur

[bzkshopping keyword= »Minecraft » count= »8″ template= »grid »]

Avec la campagne électorale en Géorgie le 5 janvierevous vous mettez en colère contre les informations que vous vous apprêtez à lire. Les électeurs de tous les autres États qui utilisent les systèmes Dominion / Diebold, ES&S, Unisyn ou d'autres systèmes de vote électronique pendant l'élection de 2020 seront en colère.

GA SoS Brad Raffensperger a publié ce qui est en fait un guide sur le piratage des systèmes de vote Dominion, ES&S et Smartmatic au cours de l'été 2019, un an avant les élections de 2020. Cela a rendu tous les aspects de la Suite démocratique des systèmes de vote du Dominion ouverts aux affaires pour quiconque s'intéresse à des élections déformées. Raffensperger leur a donné un an pour se préparer aux composants réels utilisés par Dominion et pour perfectionner les méthodes utilisées pour pirater l'élection de l'AG.

Ce lien renvoie à l'évaluation technique du maître GA éditée. Bien que modifié, le rapport laissait tous les volets nécessaires pour pirater et contrôler tous les composants techniques utilisés par Dominion, ainsi que pour ajouter une vulnérabilité réelle pour lancer les pirates.

L'évaluation GA montre également les scanners nécessaires pour trouver le code source et toutes les routes possibles dans les trois systèmes. J'y reviendrai plus tard, mais cela identifie même le code source de Dominion.

Pour être sûr d'avoir votre attention, vous trouverez ci-dessous une liste de chaque pièce d'équipement Dominion certifiée GA. Chaque pièce est répertoriée à partir de l'évaluation sous forme de lien qui montre comment vous pouvez la pirater. Un aperçu complet se trouve dans le contrat GA. Aucun pare-feu n'est mentionné sur le système Dominion dans l'évaluation car il n'est pas "en ligne", bien que les routes vers chaque système sandbox soient accessibles aux pirates via les composants WiFi et Bluetooth à l'intérieur du sandbox lui-même.

En bref, il n'y a aucune sécurité dans le système du Dominion. Plus important encore, vous verrez comment l'élection est volée de l'intérieur.

Les histoires de numéros électoraux envoyés à l'étranger en Allemagne, à Rome, en Grande-Bretagne, au Canada et dans d'autres endroits exotiques à traiter sont vraies. Le contrat du Dominion comprend l'utilisation d'une clause de travailleur étranger temporaire pour l'élection de l'AG. Il s'agit du contrat de Dominion avec l'État de Géorgie.

Dominion a embauché des travailleurs dans des pays étrangers pour servir les élections de 2020. Dominion utilise 3 ou 4 niveaux de clés d'accès pour faire fonctionner le système Democracy Suite. Pour pouvoir travailler en dehors des États-Unis, ces ressortissants étrangers qui travaillent avec le bulletin de vote ont besoin de clés techniques principales. Avec les touches techniques, toutes les parties du système sont ouvertes et chaque fichier de sélection est disponible et peut être modifié.

Les éléments suivants proviennent du contrat d'ES & # 39; s avec le Michigan. ES&S est une société de miroir rapproché pour Dominion. Les deux sociétés offrent un accès externe pour le travail des services électoraux.

ES&S a offert un accès à distance à l'équipement de vote aussi tard que l'année dernière, dans le cadre de ce contrat de dix ans entre ES&S et l'État du Michigan – à compter du 1er mars 2017. Le contrat offre aux fonctionnaires électoraux le choix d'un technicien de lieu pour 1575 $ / jour ou une option pour «à distance accès "à" 250 $ par configuration d'option. " Contrat ES&S Michigan

Quelle est la taille de la porte de la grange Raffensperger ouverte aux pirates? – plus de 20 équipements qui représentent ce que vous voyez dans un bureau de vote et ce que vous ne voyez pas. La liste de Raffensperger identifiait toutes les pistes que les hackers pourraient explorer pour chaque élection en 2020. Dominion se spécialise dans la vente de systèmes et d'équipements obsolètes et qui ne sont plus pris en charge. Les liens ci-dessous montrent à quel point il est facile de trouver des instructions de piratage pour tout ce qui se trouve dans le bureau de vote.

Dominion, Dominion Mobile Ballot Printing Solution – DELL LATITUDE E3480 + OKIDATA C712DN est connecté Bluetooth (non inclus dans le processus de certification GA), Scanner de lieu de vote, PPS Tabulator, Mac Mini, ISYNC, Bluetooth, bac à sable, scanner Dominion ImageCast Precinct Windows, Linux, Android, SQL Server, SQLite, environnement virtuel, réseau privé, KNOWINK – Ruby on Rails, (EPDMS), les iPad sont connectés WiFi, hotspots sans fil, EPDMS LAN

Par exemple, et parce que les imprimantes de sondage sont toujours allumées, les pirates peuvent utiliser Bluetooth pour accéder directement au réseau «hors ligne» connecté directement à Dominions Democracy Suite et avoir toujours accès à l'ensemble du système. Le PollPad de KNOWINK fournit un accès WiFi et Bluetooth, mais devrait avoir une sorte de pare-feu. Ci-dessous, vous pouvez voir comment KNOWINK l'a rendu inutile.

Pour les spécifications complètes de l'utilisation de l'équipement de Dominion, consultez le contrat GA lié ci-dessus et disponible en ligne.

L'image ci-dessous est le propre diagramme du Dominion pour le système électoral utilisé. Chacune des 20 pièces piratables + ci-dessus est en corrélation avec ce qui est montré dans le diagramme.

Toutes les fonctions de sécurité minimalistes de Dominion pour les logiciels et l'équipement sont livrées en standard en position d'arrêt. Dans la plupart des cas, les mesures de sécurité ne sont jamais activées. Cela tient en partie à l'insistance de Dominion pour que le système soit hors ligne. Cela a été constaté lors de tests effectués en 2002 en tant que produits Diebold et à nouveau en 2016 après que Dominion a repris les produits Diebold.

Dominion gère tous ses choix via les environnements Cisco Cloud pris en charge par Cisco. Un ancien employé a piraté l'infrastructure Cisco AWS; machines virtuelles supprimées. Le principal avantage du cloud était la protection contre les attaques DDOS. Ce cloud est ce que KNOWINK utilise comme sécurité de base. Cela ne fonctionne pas si vous êtes déjà dans le système.

Dispositif de marquage des bulletins de vote du Dominion

Le matériel non mentionné ci-dessus est le BMD du Dominion ou le bulletin de vote. Une fois que l'équipement de sélection est certifié pour l'utilisation, aucune modification ne peut être apportée au logiciel ou au matériel sans l'approbation SoS et EAC, et la certification pour la sélection est maintenue.

Selon une plainte déposée en 2020 en GA, GA SoS a donné à Raffesperger en septembre 2020, avant les élections générales, les responsables du comté de faire un séchage logiciel complet des BMD et d'installer un tout nouveau logiciel qui n'a jamais été soumis au processus de certification. Du 2 octobrend rapport, Dominion n'avait pas soumis de demande pour ce changement majeur à la Commission d'assistance électorale des États-Unis (EAC).

Selon l'évaluation technique principale énumérée ci-dessus, les SoS de la Dominion et de l'AG sont très clairs sur le fait que cela enfreint la certification pour l'AG, et peut très bien faire jeter le bulletin de vote. Le nouveau logiciel n'a jamais été testé pour voir s'il causait d'autres problèmes avec le système.

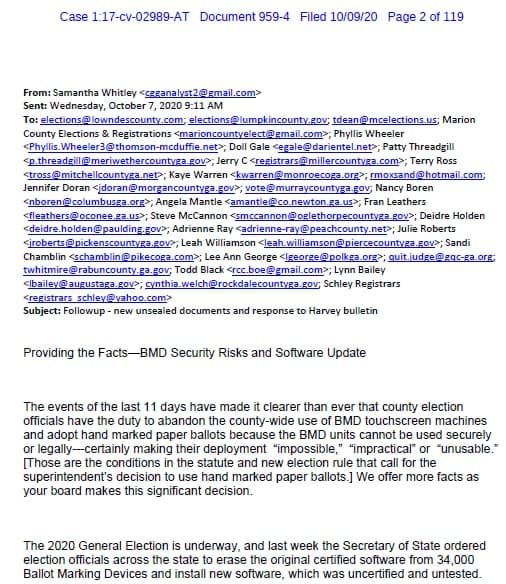

GA SoS Raffensperger a ordonné aux comtés de faire le changement en sachant que c'est illégal en GA et en place la responsabilité sur les chefs électoraux du comté même s'ils s'y conformaient. Cet e-mail du procès montre à quel point la situation est grave. SoS Raffensperger a également contribué à créer une faille dans la loi pour rendre la certification EAC dénuée de sens, même si la loi GA exige le respect des normes électorales fédérales.

C'est là que les choses deviennent intéressantes avec les bulletins de vote. Le seul enregistrement VRAI du vote émis est entre les mains de l'électeur qui peut le lire. Ce qui suit montre pourquoi l'utilisation de codes à barres illisibles empêche un électeur de savoir quand une fraude est commise avec le système du Dominion.

Selon l'évaluation GA connectée ci-dessus, il y a deux ports ouverts et accessibles sur les machines lorsque les BMD sont en fonctionnement.

Outre le point évident de l'accès piratable, auquel j'arrive un instant, c'est que vous ne savez peut-être pas que les machines Diebold remplacées par GA en 2019 étaient des machines appartenant à Dominion. Dominion a acquis Diebold en 2010 auprès d'ES&S, y compris tous les logiciels et licences qui exécutaient les systèmes. Le code source de Dominion et ES&S sont les mêmes machines C ++ Diebold utilisées en Géorgie qui ont fonctionné de 2002 à 2019.

Les nouvelles machines Dominion exécutent le même code source C ++ piraté que les machines qu'elles ont remplacées. J'ai trouvé cela pour la première fois dans GA Tech Eval là-bas Les évaluateurs GA ont répertorié les deux scanners nécessaires pour trouver toutes les vulnérabilités de piratage dans le système Dominion Democracy Suite et a révélé la première vulnérabilité suffisante pour intéresser les pirates paresseux.

Le premier scanner, Nessus, est un scanner de vulnérabilité de propriété Web haut de gamme. L'autre, Style Cop, c'est ce qui m'a intéressé après l'avoir recherché. Style Cop est utilisé pour l'analyse du code source C ++. Ce Dominion vérifié utilise toujours le code source de Diebold, et pourquoi la licence qu'il a reçue d'ES&S était en cours.

D'après le contrat GA de Dominion, nous voyons que le système Democracy Suite comprend le logiciel tiers suivant. Les versions antérieures de ce logiciel non pris en charge faisaient partie du système Diebold appartenant au Dominion.

Conditions préalables du serveur standard EMS•Microsoft Visual J # • Package redistribuable Microsoft Visual C ++ 2013 • Package redistribuable Microsoft Visual C ++ 2013 (64 bits) • Package redistribuable Microsoft Visual C ++ 2015 (32 bits)Environnement d'exécution Java • Microsoft SQL Server 2016 Standard – (Outils de gestion Microsoft SQL Server) • Voix Cepstral • Polices Arial Narrow

Conditions préalables du poste de travail client EMS•Microsoft Visual J # • Package redistribuable Microsoft Visual C ++ 2013 • Package redistribuable Microsoft Visual C ++ 2015 64 bitsEnvironnement d'exécution Java • Pilote Maxim iButton • Adobe Reader •Moteur de base de données Microsoft Access• Open XML SDK 2.0 pour Microsoft Office • Arial Narrow Fonts

Le passage de Diebold à Dominion ne vise pas seulement à fournir une perspective historique. Le système corrompu CD Media décrit pour revenir aux élections de 2002 dans le code source de Cracking Dominion – Il a été qualifié de menace pour la sécurité nationale depuis 2003 était sous le service de Dominion de 2010 jusqu'à ce que Dominion le remplace par l'équivalent d'une mise à jour d'équipement et d'une amélioration logicielle .

Le procès contre Dominion lié ci-dessus a été lancé en 2020 par les mêmes personnes qui ont enquêté sur l'ampleur de la manipulation qui pouvait être faite en 2003, 2006 et 2016.

Les étranges irrégularités qui ont été relevées lors des élections législatives de 2020 peuvent s'expliquer simplement en recherchant une version mise à jour de la triche qui a été faite plus tôt. Par exemple, là où le taux de participation gonflé et le pourcentage de votes exprimés pour Biden étaient les mêmes dans plusieurs districts, cela ressemble à une nouvelle version d'un plan de vote négatif.

En 2005, ces enquêteurs ont découvert que les résultats de DMO Diebold / Sequoia / Dominion pouvaient être modifiés avec une carte mémoire. Aujourd'hui, les machines utilisent des cartes à puce et des clés USB. Le chercheur Harri Hursti a découvert que les cartes mémoire pouvaient compter les votes négatifs. Après avoir changé la carte et l'avoir insérée, le bulletin de vote a été changé sur l'onglet central et les résultats de la machine à voter sont devenus indétectables. Le même groupe a montré que les rapports de performances peuvent être modifiés sans mot de passe à l'aide d'un script Visual Basic.

Le vote négatif tire les voix d'un candidat et les donne à l'autre de la manière prescrite. Cela préserve les totaux pour l'élection et permet un ciblage précis des cadres spécifiques qui sont nécessaires pour qu'un candidat gagne sans attirer l'attention.

Exemple: il y a 10 000 électeurs dans un district dominé par les républicains. Le candidat A devrait gagner par 1000 voix. La carte à puce ou la clé USB est programmée sur le poste de travail (Microsoft Visual) et donne le candidat B 1021 par le candidat A. Easy peasy.

Selon GA Evaluation, avec deux ports ouverts, les BMD sont ouverts pour ce faire.

Les évaluateurs de l'AG ont également reconnu la présence de plus d'un jeu de livres d'audit dans le système.

En utilisant une certaine variation du décompte des bulletins de vote négatifs, ce serait un long chemin pour expliquer la masse qui est exagérée par rapport au nombre d'emplacements de tournants. Il y avait trop de chefs dans la cuisine avec accès pour faire des changements et aucun chef pour coordonner l'action.

Dans le dernier article, nous avons souligné le travail accompli par Bev Harris pour découvrir le système maintenant propriété du Dominion. Il est temps de le revoir car le même système d'audit non sécurisé qui utilise la base de données Microsoft ACCESS est utilisé en GA depuis 2002. Il est utilisé aujourd'hui.

Harris a trouvé que les fichiers électoraux de l'AG sans accès aux mots de passe sur la page FTP de Diebold contenaient une mine d'or pour savoir comment voler les élections. L'accès au système de Dominion offre ce qui suit en 2020.

Le contenu de ces fichiers constituait un manuel virtuel de manipulation des voix: ils contenaient des schémas de dispositions de communication externes, des mots de passe, des clés de cryptage, du code source, des manuels d'utilisation, des protocoles de test et des simulateurs, ainsi que des fichiers chargés de voix et de machine à voter. Logiciel.

Diebold Elections Systems Les systèmes AccuVote utilisent un logiciel appelé GEMS, et ce système est utilisé dans 37 états. Le système vocal fonctionne comme ceci:

Les électeurs votent dans le district, exécutent le sondage par balayage optique ou saisissent leur vote sur un écran tactile.

Après la fermeture des bureaux de vote, les votants transfèrent les votes collectés au bureau du comté. Ils font cela avec un modem.

Au bureau du comté, il y a un «ordinateur hôte» avec un programme appelé GEMS. GEMS reçoit les votes entrants et les enregistre dans un carnet de vote. Mais dans les fichiers que nous avons examinés, qui ont été créés par des employés de Diebold et / ou des fonctionnaires du comté, nous avons appris que le programme Diebold utilisait un ensemble de livres différent avec une copie de ce qui se trouve dans le livre de vote 1. Et en même temps, il a créé une autre boîte principale avec un tiers voter avec un autre exemplaire.

Apparemment, le superviseur des élections ne voit jamais ces trois livres. Tout ce qu'elle voit, ce sont les rapports qu'elle peut produire: un résumé des élections (totaux, à l'échelle du comté) ou un rapport détaillé (totaux pour chaque district). Elle n'a aucun moyen de savoir que son programme GEMS utilise plusieurs ensembles de livres, car l'interface GEMS extrait les données d'une base de données Access, qui est masquée. Et voici ce qui est assez étrange: dans les programmes que nous avons testés, le résumé de l'élection (totaux, à l'échelle du comté) provient du bulletin 2 au lieu du bulletin 1, et le registre 2 peut être modifié pour qu'il ne corresponde pas au registre 1.

Maintenant, pensez-y de cette façon: vous voulez que le rapport ajoute uniquement les votes réels. Mais sans être familier avec le superviseur électoral, les votes peuvent être ajoutés et déduits du bulletin de vote 2. Les rapports officiels proviennent du bulletin de vote 2, qui est déconnecté du bulletin de vote 1. Si un rapport détaillé est demandé pour certains districts, bien que le rapport provienne du bulletin de vote 1. Si vous conservez les votes corrects dans le carnet de vote 1, un échantillon de circonscriptions détaillées (même si vous comparez les bulletins de vote confirmés par les papiers) sera toujours correct. "

Si vous faites défiler jusqu'à 3rd l'entrée logicielle par lots, la même base de données Microsoft Access et plusieurs systèmes de livres sont toujours utilisés pour lancer des choix de manière transparente et indétectable.

Révision

Encore une fois de Bev Harris a donné toutes ces informations sur un stock aussi largement que possible. La piste de supervision est ce qui doit garantir la sécurité des choix. Harris est allé sur le même site Web Diebold / Dominion et a téléchargé un rapport de vérification du Système général de gestion des élections (GEMS).

Notez qu'un utilisateur nommé "Evildoer" a été ajouté. Evildoer a exécuté diverses fonctions, y compris l'exécution de rapports pour vérifier son travail de construction de voix, mais seules certaines de ses activités sont apparues dans le journal d'audit.

Éliminer Evildos était une question simple. Nous avons d'abord ouvert la base de données d'accès dans Access, où nous avons ouvert la table de révision: Ensuite, nous avons supprimé toutes les références à Evildoer, et comme nous avons remarqué que le journal des révisions n'avait jamais remarqué que l'administrateur avait fermé le programme GEMS auparavant, nous avons soigneusement ajouté une entrée pour celui-ci.

Prérequis du poste de travail d'évaluation

• Ordinateur portable Dell Latitude T3420 • Microsoft Visual J # • Package redistribuable Microsoft Visual C ++ 2013 •Microsoft Visual C ++ 2015 Package redistribuable 64 bits • Environnement d'exécution Java • Adobe Reader

Les postes de travail d'évaluation offrent la possibilité d'écrire des scripts Microsoft Visual pour se connecter aux BMD et rester au courant des résultats réels. Le bulletin de vote peut être changé de manière transparente sans être détecté.

Des témoignages vidéo d'hier montrant certains des éléments ci-dessus sont trouvés

Mots de passe et connexions Dominion

Lorsque vous voyez ce que vous pouvez faire avec les mots de passe et les connexions à distance, c'est là que tout devient fou. Pensez à ce qu'un activiste du Michigan ou du Minnesota, du Canada ou du Royaume-Uni peut faire avec les élections générales de 2020 parce qu'il a accès au système, à Microsoft Access et au mot de passe au bon niveau. Si tout était simplement en Géorgie, à quelques milliers de kilomètres de là, on pourrait facilement déterminer qui sont les gagnants. Ils peuvent y accéder dans le cloud de Dominion. Ils peuvent réécrire les journaux d'audit. Ils peuvent ajuster le vote dans les domaines requis juste assez pour gagner après cela et changer l'élection.

Dominion C ++ est codé en dur dans le mot de passe du code source – 1-1-1-1

KnowInk utilise un simple mot de passe sur tous ses PollBooks connectés à BlueTooth- 1-2-3-4

Le facteur commun pour 3 des 5 violations de données présentées ci-dessous est ES&S Bob Urosevich et Barry Herron de Dominion.

Dominion utilise trois niveaux de clés selon l'analyse technique GA. La première concerne les sondeurs. La seconde est une clé de surveillance qui peut ajouter plus de clés et changer d'employés en superviseurs qui ouvrent tous les programmes. Le troisième concerne les clés techniques Dominion. Cela a accès et peut changer tout ce qui se trouve dans le système à tout moment, y compris le logiciel, ainsi que d'ajuster toutes les tables.

CSO a trouvé cinq fournisseurs de machines à voter dans des violations de données de tiers que nous avons examinées, y compris plus de deux mille références pour le défunt Diebold, qui appartient maintenant à Dominion Voting.

Les quatre autres sont ES&S, Dominion Voting, MicroVote et Unisyn Voting Solutions. ES&S a le plus de paires d'informations d'identification exposées (plus d'une centaine). Le reste va d'une poignée à plusieurs dizaines.

Les informations d'identification brisées incluent des membres clés des équipes de direction, d'ingénierie et d'exploitation de ces entreprises. Un cas de réutilisation de mot de passe au cours des dix dernières années aurait suffi à un attaquant pour prendre pied dans le réseau d'un fournisseur de distributeurs automatiques et potentiellement compromettre l'intégrité des machines à voter – et les résultats des élections.

Le CSO a partagé des copies des informations d'identification de tiers, y compris des e-mails professionnels et des mots de passe, via des canaux cryptés avec ES&S, Dominion Voting et MicroVote.

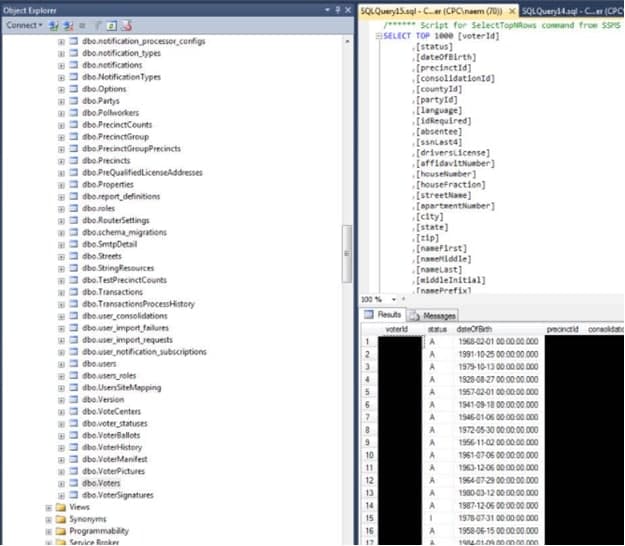

À partir d'UpGuard «11. Août 2017 Le directeur de la stratégie UpGuard, Jon Hendren, a découvert un compartiment Amazon Web Services S3 configuré pour un accès public, le contenu ne peut être téléchargé presque que pour toute personne ayant accès à l'URL du compartiment. Situé sur le sous-domaine AWS S3 «chicagodb», le registre principal contient deux dossiers, «Final Backup_GeneralNov2016» et «Final Backups_6_5_2017», ainsi qu'un fichier de base de données MSSQL de 12 Go. De nombreux noms de fichiers mentionnaient le nom d'ES&S, l'un des principaux fournisseurs de machines à voter et de logiciels associés au pays.

Suite à l'annonce de la découverte par Hendren par Chris Vickery, directeur d'UpGuard de Cyber Risk Research, l'analyse de Cyber Risk Team a révélé que ce fichier de 12 Go, ainsi qu'un fichier de 2,6 Go et un fichier de 1,3 Go stockés dans chaque dossier, chacun constitue une copie distincte d'une base de données contenant les informations personnelles de 1,864 millions d'électeurs de Chicago. Après en avoir informé la municipalité touchée, l'exposition a été fermée dans la soirée du 12 août.

Alors que les bases de données contiennent un grand nombre de tables SQL, avec des noms de fichiers comprenant des expressions telles que «BallotImages», «polldata_summary» et «pollworker_times», la disposition de la table peut être intitulée «dbo.voters». Cet ensemble de données montre les 1,864 millions d'électeurs de Chicago, à qui chacun a reçu un identifiant d'électeur interne unique, ainsi que des noms, adresses, dates de naissance et plus de détails d'identification dans des dizaines de colonnes. Ce journaliste, qui vit à Chicago et est un électeur inscrit, a confirmé l'exactitude des données en recherchant ".

Le cloud AWS contenait des dizaines de connexions de techniciens ES&S. S'il ne s'agissait que d'une page d'entreprise, pourquoi y aurait-il suffisamment de données électorales pour travailler une élection avec les moyens (clés) de la changer en externe?

Les informations d'identification et les connexions de Dominion ont été trouvées de la même manière.

Dominion Voting Systems propose des services à distance qui vous permettent de modifier les résultats des élections à des milliers de kilomètres. L'écart d'air supposé dans leur système de vote est un mythe, même le NYT reconnaît que cela ne fonctionne pas au départ, mais même si c'était le cas, la cessation de la sécurité la rend inutile.

Dominon prétend également chiffrer les données avec le hachage à la norme de référence sur SHA-256. Les données sont chiffrées au repos et pendant le transport vers un chiffrement de niveau 258 bits.

Cela semble bien, sauf que Dominion n'a pas pu montrer comment ils le font lors de l'évaluation technique de l'AG. L'équipe du Dominion ne savait pas non plus qui était responsable de la supervision du cryptage.

Enfin, la seule preuve que Dominion peut fournir que le logiciel ne change pas pendant la sélection est par le biais de journaux d'audit qui encouragent la falsification. Tout ce qu'ils doivent faire est de supprimer l'entrée et d'exécuter à nouveau le rapport.

Stacy Abrams a fait pression en ligne pour amener Dominion's Democracy Suite à cette élection parce qu'elle fait partie du système avec le gouverneur Brian Kemp et SoS Raffenspurger.

Les droits constitutionnels et les droits civils de la Géorgie ont été violés à chaque élection au cours des 18 dernières années chaque fois que quelqu'un a utilisé ce système de vote à tous les niveaux. Votre voix n'avait pas d'importance. Votre choix a été fait pour vous. Géorgie! Je t'ai offensé.

Les républicains et les démocrates utilisent ces systèmes électoraux corrompus pour gagner du pouvoir et de la richesse aujourd'hui aux dépens des électeurs. Si vous avez voté pour Joe Biden et pensez que c'est normal parce que votre candidat a gagné, détrompez-vous.

Chaque fois qu'un bon candidat qualifié pour le peuple américain se présentera, l'élection sera volée si cela n'est pas arrêté maintenant. Géorgie, il est temps d'en dire plus!

L'ÉLECTION DE 2020 a été volée. Si les informations ci-dessus ne vous convainquent pas, c'est que vous faites partie du problème. Donald Trump a remporté les élections de 2020.

Si vous êtes américain et que vous vous souciez de votre pays, et peu importe de quel côté de l'allée politique vous vous trouvez, si vous ne soutenez pas Donald Trump maintenant, vous perdrez. Nous perdons tous. La démocratie américaine est entrée en force et est partie avec un gémissement. Le pays est perdu.

Amérique, il est temps de dire ENFER NON!

Commentaires

Laisser un commentaire